Tech Journal Pourriez-vous vous remettre de l’attaque destructrice d’un rançongiciel ?

Par Mark Arnold / 3 Nov 2021

Par Mark Arnold / 3 Nov 2021

Les cyberattaques destructrices sont devenues un danger permanent dans l’univers des TI. Quelques petites lignes de code volées peuvent faire perdre une grande quantité de données confidentielles à votre organisation. Ce type d’atteinte à la confidentialité touche presque tous les jours des entreprises, des organismes de santé, des administrations locales et des systèmes scolaires, entraînant une perturbation de leurs opérations et requérant des actions de récupération coûteuses.

Une enquête menée récemment auprès de dirigeants d’entreprise a révélé que 68 % d’entre eux constatent que les risques liés à la cybersécurité vont grandissant ; de même, 68 % d’entre eux ne sont pas convaincus de pouvoir récupérer toutes les données essentielles à leurs activités en cas de cyberattaque. Si la plupart des cyberattaques (71 %) sont motivées par l’appât du gain (motifs financiers), la corruption des données peut être causée par d’autres types d’attaques, notamment d’initiés.

71%

des violations sont motivées par des raisons financières.

$5.2T

billions de dollars : c’est risque attendu dans le monde d’ici 5 ans.

11 sec.

secondes : c’est l’intervalle entre chaque cyberattaque.

Les organisations de tout type continueront - comme elles le doivent - à investir dans des solutions de prévention et de détection des menaces, mais elles doivent également se mettre en place des stratégies efficaces de réponse et de récupération. Pourquoi? Les malfaiteurs s’en prennent

aux systèmes, aux données et aux sauvegardes. Ils chiffrent le catalogue de sauvegarde en plus des systèmes et des données afin de les rendre inutilisables pour la réc

Une étude d’Accenture estime que le coût moyen de récupération après une attaque de logiciels malveillants atteint quelque 2,4 millions de dollars, un coût qui varie en fonction de la taille de l’organisation et de sa verticalité.

Quoi qu’il en soit, le coût est souvent important. Vous devez mesurer non seulement la perte de revenus et le coût associé directement aux TI, mais aussi les dommages de grande ampleur qui nuiront à la marque et à la réputation de votre organisation.

Certaines organisations peuvent être la cible de cybercriminels qui demandent de l’argent pour rendre ou restaurer les données subtilisées. Si le paiement de la rançon peut sembler une bonne idée pour résoudre le problème rapidement, il s’accompagne de nombreux risques et coûts. Il n’y a aucune garantie que les données seront restaurées ou que la demande n’augmentera pas une fois le paiement effectué. En outre, le paiement d’une rançon peut être considéré illégal aux États-Unis, ce qui pourrait devenir le cas dans d’autres pays.

En termes simples, une attaque menée à l’aide d’un rançongiciel coûte aux organisations bien plus que ce qu’elles constatent à première vue. La stabilité des revenus et l’existence même de votre entreprise ou organisme dépendent de la disponibilité de ses données et systèmes essentiels à la mission, tout comme la poursuite des opérations et les actions de réc

Les solutions distantes de récupération offrent une stratégie évoluée et éprouvée pour accroître la robustesse et la maturité du dispositif de sécurité. Les services

de sauvegarde traditionnels ne suffisent plus à eux seuls pour contrer les cyberattaques sophistiquées. De nombreux analystes informatiques et agences gouvernementales recommandent de recourir à des supports isolés physiquement pour rendre images de sauvegarde ou les modèles inaccessibles depuis les réseaux.

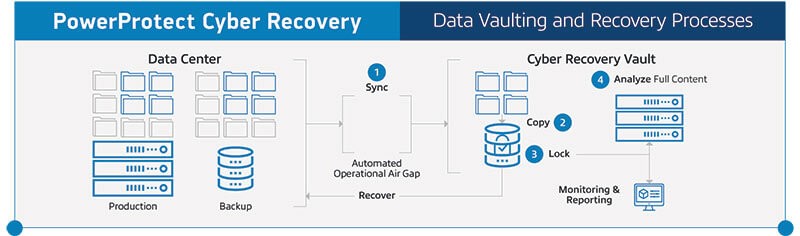

Sachant qu’une solution distante de récupération est essentielle pour améliorer votre dispositif de sécurité, Dell Technologies a conçu une solution qui aide les organisations de tout type à prévenir les cybermenaces. Cette solution, nommée PowerProtect Cyber Recovery, comprend une chambre forte numérique sécurisée qui est physiquement et logiquement isolée des réseaux de production et de sauvegarde par une séparation opérationnelle. Les données critiques sont protégées au sein d’une chambre forte. Leur format est inaltérable et les périodes de rétention sont verrouillées. Cela optimise les chances de récupération si les sauvegardes primaires sont compromises, ou si le site de reprise après sinistre est violé ou i

Sans solution distante de récupération, une entreprise peut passer un temps considérable à récupérer ses dernières sauvegardes sans savoir si ses données sont sécurisées ou compromises. Il peut s’agir d’un processus long, laborieux, itératif et coûteux, ce qui n’est pas exactement ce que vous souhaitez lorsqu’un événement perturbe les activités. C’est pourquoi la solution de récupération de Dell Technologies surveille constamment l’intégrité des données dans la chambre forte. Si des signes de corruption sont décelés, une alerte est générée et le vecteur d’attaque ainsi que la liste des fichiers affectés sont identifiés. Cela permet de reconnaître et de diagnostiquer les menaces potentielles et de récupérer rapidement les «bonnes données connues.» Ainsi la récupération est-elle instantanée au lieu de s’étirer sur des semaines ou des mois.

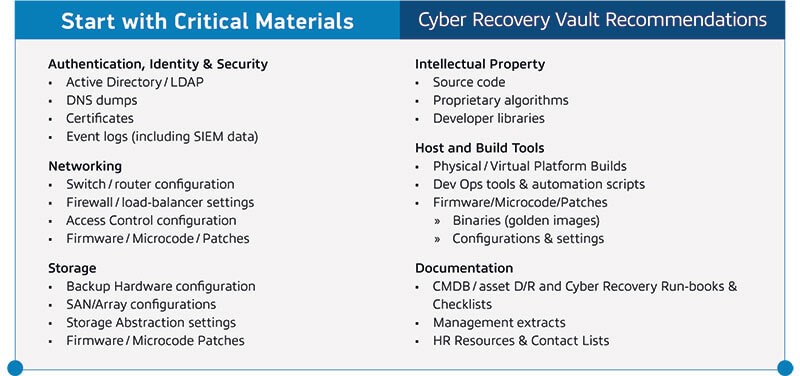

De nombreuses organisations retardent la mise en œuvre d’une solution distante de récupération parce qu’elles font une analyse trop poussée des données à stocker dans la chambre forte. Dell Technologies vous recommande de commencer immédiatement avec vos données les plus critiques, puis d’en accroître la quantité au fil du temps ou en fonction de votre budget. Le tableau ci-dessous présente quelques éléments essentiels à prendre en compte avant de commencer.

Se doter d’un founisseur-partenaire pour la solution de cyberrecouvrement est la première étape pour améliorer la confidentialité et préserver la réputation de votre entreprise. N’oubliez pas que la protection de votre entreprise commence par la protection de ses données.